APK文件解析:深入了解安卓应用的核心构成与功能机制

- 问答

- 2025-10-30 03:24:38

- 9

(根据安卓开发者官方文档、维基百科相关词条及多个技术博客文章综合整理)

APK文件其实就是安卓应用的安装包,你可以把它想象成一个压缩文件盒子,里面装了一个应用运行所需要的所有东西。

APK文件的核心构成(盒子里有什么?)

一个APK文件解压后,通常会看到以下几个核心部分:

-

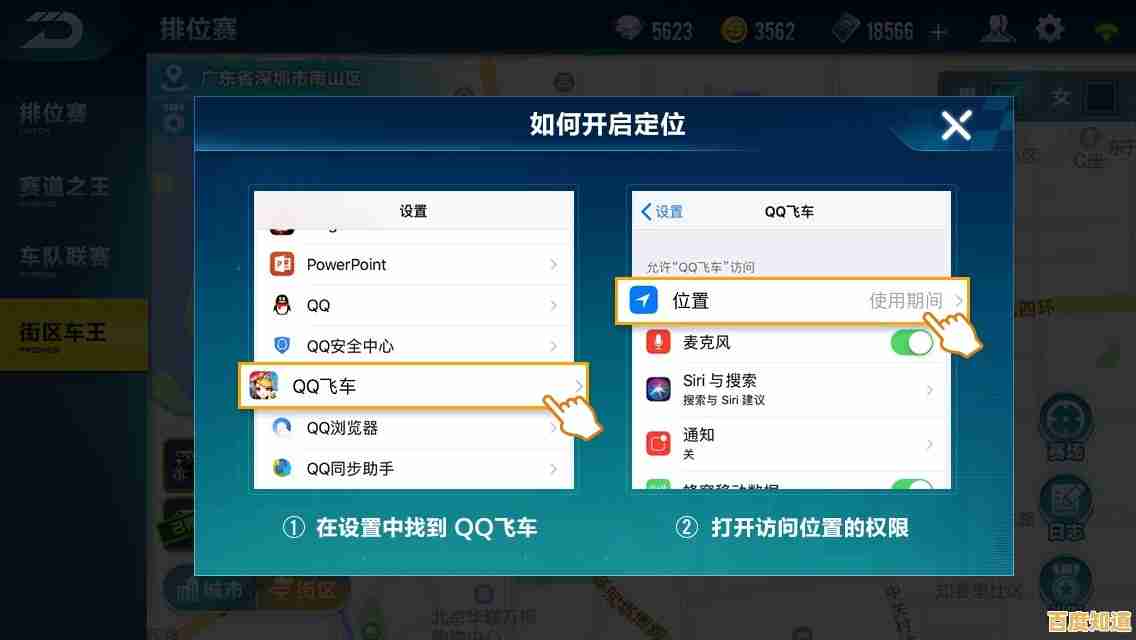

AndroidManifest.xml:这是整个应用的“身份证”和“总说明书”。(来源:安卓开发者文档)它是一个文本文件,但被编译成了二进制格式,所以直接打开是乱码,它里面写了这个应用叫什么名字、有哪些界面(Activity)、需要获取你手机的哪些权限(比如访问相机、位置)、以及最低支持哪个版本的安卓系统等等,系统在安装应用前,会先看这个文件来了解应用的基本信息和要求。

-

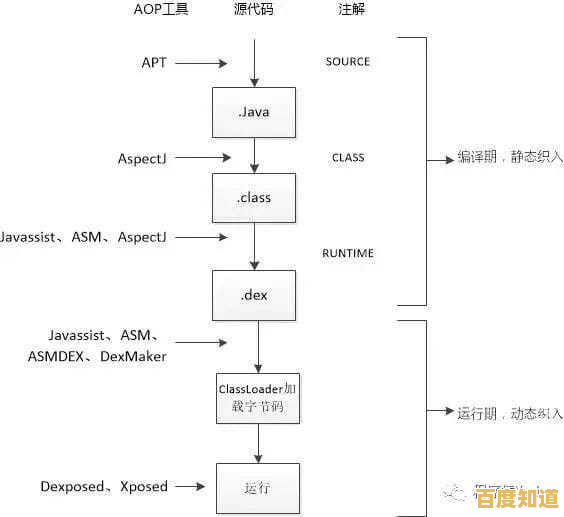

classes.dex:这是应用的“大脑”,里面是真正的程序代码。(来源:安卓开源项目说明)开发者用Java或Kotlin语言写的代码,最终会被编译成这种.dex格式的文件,安卓系统里的虚拟机(Dalvik/ART)能够读懂并执行这个文件里的指令,让应用“活”起来。

-

resources.arsc:这是资源的“目录索引”。(来源:安卓开发者博客)应用里所有的文字(比如按钮上显示的“确定”)、图片名称、界面布局尺寸等资源信息,都会有一个索引记录在这个文件里,这样,当代码需要显示“确定”两个字时,系统就能通过这个索引表快速找到对应的文字内容,方便应用支持多种语言。

-

res/ 目录:这里存放着应用的“衣服和素材”。(来源:常见APK分析教程)里面分门别类地放着图片(drawable)、界面布局文件(layout)、文字内容(values)等所有看得见、用得到的资源,比如应用的图标、每个页面的样子布局,都放在这里。

-

META-INF/ 目录:这是应用的“防伪签名”。(来源:安卓应用安全相关文档)里面包含了开发者的签名信息,用来证明这个APK是由谁发布的,并且在传输过程中没有被篡改过,就像商品的防伪码一样,系统安装时会检查这个签名,如果不对或者不一致,就会拒绝安装,防止应用被恶意修改。

-

lib/ 目录:这里存放着一些“特种部队”。(来源:原生开发工具包NDK文档)如果应用有一些对性能要求特别高的功能(比如复杂的游戏画面渲染),开发者可能会用C或C++语言来写这部分代码,这些代码编译后就放在这个目录下,供主程序调用。

APK的功能机制(这个盒子是怎么工作的?)

当你点击安装一个APK文件时,系统会做以下几件事:

-

验证与解析:系统首先会检查META-INF目录里的签名,确认APK的完整性和来源,它会解析AndroidManifest.xml文件,了解这个应用的基本信息和权限需求,并会提示给你。

-

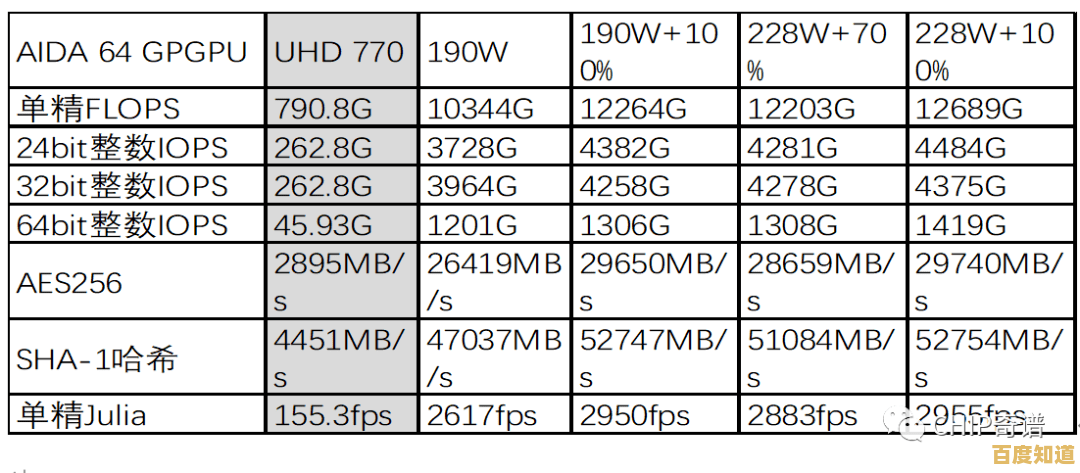

安装与优化:系统会把APK“盒子”里的东西解压并复制到手机内部一个专属的目录下,为了运行得更快,系统(特别是现代安卓系统使用的ART模式)会提前将classes.dex中的代码编译成本地机器码,这个过程叫做“预编译”。

-

运行应用:当你点击应用图标时,系统会根据AndroidManifest.xml的指示,找到应用的主界面,然后启动一个进程,系统的“引擎”(ART虚拟机)会加载并执行classes.dex中的代码,并根据代码的指令,从res目录和resources.arsc中提取对应的资源,最终将应用的界面显示在你面前,应用在运行过程中,如果需要使用摄像头等敏感功能,系统会检查其AndroidManifest.xml中是否声明了相应权限,已声明才会放行。

APK就是一个打包好的、包含了一切所需材料和说明的“应用套件”,安卓系统通过一套固定的流程来安装、验证并运行它里面的内容。

本文由王谷菱于2025-10-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://beijing.xlisi.cn/wenda/66832.html

![[苹果logo]品质与创新的永恒印记,科技美学的极致表达](http://beijing.xlisi.cn/zb_users/upload/2025/10/20251030052010176177281047622.jpg)